振动监测分析软件最新版下载安装

- 文件大小:5.08MB

- 界面语言:简体中文

- 文件类型:Android

- 授权方式:5G系统之家

- 软件类型:装机软件

- 发布时间:2025-03-30

- 运行环境:5G系统之家

- 下载次数:546

- 软件等级:

- 安全检测: 360安全卫士 360杀毒 电脑管家

系统简介

你有没有想过,那些我们每天离不开的软件,它们的安全性能到底怎么样呢?想象如果有一天你的个人信息被泄露,或者你的支付信息被不法分子盯上,那可就糟了!所以,今天就来聊聊如何分析软件的安全性,让你对这些小家伙有个更全面的了解。

一、探秘软件安全性的第一步:需求分析

首先,你得弄清楚这个软件是用来干什么的。它需要保护哪些数据?有哪些功能?这些信息就像软件的身份证,能帮你找到它的“弱点”。比如,一个支付软件,它的核心就是保护用户的支付信息,那么,它的安全性分析就得围绕这一点展开。

二、构建威胁模型:软件安全的“侦探”

接下来,我们要来个“侦探”工作,看看这个软件可能会遇到哪些“敌人”。这就像是在一张地图上标注出所有的危险区域。你可以用STRIDE模型来帮助分析,它包括了欺骗、篡改、否认、信息泄露、拒绝服务和权限提升这六大威胁。

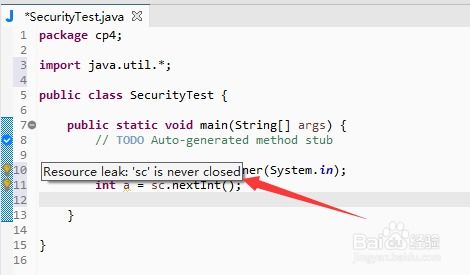

三、静态代码分析:软件安全的“X光”

静态代码分析就像给软件做个“X光”检查,看看里面有没有隐藏的“肿瘤”。你可以用SonarQube、Checkmarx这样的工具来帮你快速发现潜在的安全问题。当然,别忘了人工审查,有时候,机器可能看不懂的“暗语”,人却能一眼看穿。

四、动态应用安全测试:软件安全的“实战演练

静态分析虽然强大,但毕竟只是纸上谈兵。动态应用安全测试(DAST)就像是一场实战演练,它会在软件运行时模拟各种攻击,看看软件能不能抵挡住。这时候,各种漏洞扫描器、Web应用程序扫描器、网络嗅探器等工具就能大显身手了。

五、渗透测试:软件安全的“终极挑战

渗透测试是软件安全测试中的“终极挑战”,它要求测试人员像黑客一样,尝试通过各种手段入侵软件系统。这不仅能发现软件中的漏洞,还能评估软件的安全防护能力。

六、安全漏洞修复:软件安全的“急救包”

发现漏洞后,就得赶紧“补丁”了。修复措施可能包括代码重构、安全配置修改、补丁更新等。这个过程就像给软件打“疫苗”,让它变得更加强大。

七、再测试和验证:软件安全的“回头看”

修复完漏洞后,别忘了再进行一次测试,确保问题已经解决。这个过程就像“回头看”,确保一切都在掌控之中。

通过以上这些方法,你就能对软件的安全性有个大致的了解。当然,这只是一个大致的框架,具体操作还需要根据实际情况进行调整。不过,只要你掌握了这些方法,相信你的软件安全之旅一定会更加顺畅!

常见问题

- 2025-12-16 什么什么里奥冒险

- 2025-12-16 我的男票手游下载

- 2025-12-16 枪支模拟器3D

- 2025-12-16 [][][] 航空订票软件官方版下载地址v1.2.0

装机软件下载排行

其他人正在下载

- 芒物元宇宙商城

- 时尚芭莎手机版

- nice数藏app

- 日淘酱代购安卓版

- 美多萌最新版

- 生动科学免费版

- tokenpocket最新v1.8.7版下载

- 小狐狸官网钱包最新版

- Letstalk官方正版

- whatsapp官方最新版下载

系统教程排行

- 297次 1 安卓导入系统铃音,个性化定制您的手机铃声

- 358次 2 安卓手机进入系统界面,功能布局与操作体验全揭秘

- 162次 3 ios系统和安卓系统哪个好好,谁才是王者?

- 775次 4 制作安卓系统分区,安卓系统分区制作流程详解

- 496次 5 电脑怎么跑安卓系统,跨平台操作新篇章

- 212次 6 安卓系统邮箱不提醒,告别未读提醒烦恼

- 565次 7 安卓系统耳机返声,安卓系统耳机返声问题解析与解决方案

- 289次 8 华为系统基于安卓7.1,华为基于安卓7.1系统的创新与突破

- 183次 9 安卓系统日志存储数据,数据存储与安全防护全解析

- 588次 10 安卓失物招领系统,智能便捷的校园失物找回解决方案