elk 收集系统日志,ELK简介

时间:2024-11-22 来源:网络 人气:

在当今的数字化时代,系统日志对于监控、分析和维护IT基础设施至关重要。随着服务器和应用程序数量的增加,日志数据的分散存储和复杂度也在不断提升。ELK(Elasticsearch、Logstash、Kibana)是一个强大的日志收集和分析平台,它能够帮助企业有效地管理和分析系统日志。本文将详细介绍如何使用ELK收集系统日志,并探讨其优势和应用场景。

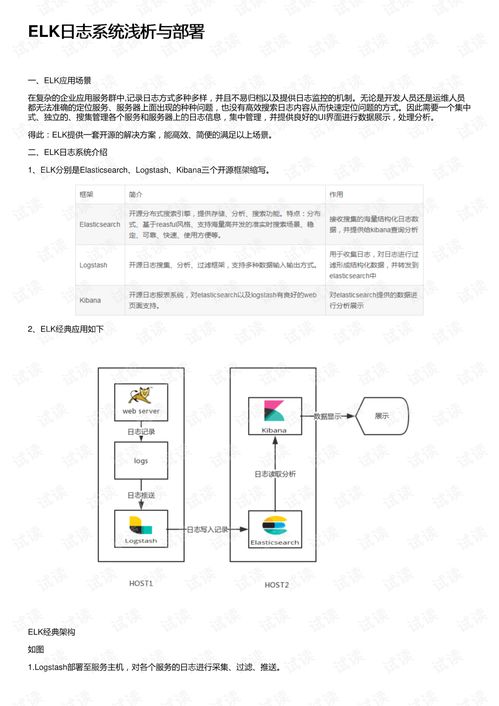

ELK简介

ELK是由三个开源工具组成的日志分析平台:

Elasticsearch:一个基于Lucene的搜索引擎,用于存储、搜索和分析大量数据。

Logstash:一个数据处理管道,用于收集、转换和传输数据到Elasticsearch。

Kibana:一个可视化工具,用于在Elasticsearch中查询和可视化数据。

系统日志收集的重要性

系统日志记录了系统运行过程中的各种事件,包括错误、警告、信息等。通过收集和分析系统日志,可以:

快速定位和解决问题。

监控系统性能和资源使用情况。

识别潜在的安全威胁。

优化系统配置和性能。

ELK收集系统日志的步骤

以下是使用ELK收集系统日志的基本步骤:

安装Elasticsearch:在服务器上安装Elasticsearch,它是ELK平台的核心组件。

配置Logstash:配置Logstash以收集系统日志。这可以通过编写配置文件来实现,指定日志文件的路径、格式和过滤器等。

部署Filebeat:在需要收集日志的服务器上部署Filebeat。Filebeat是一个轻量级代理,用于将日志数据发送到Logstash。

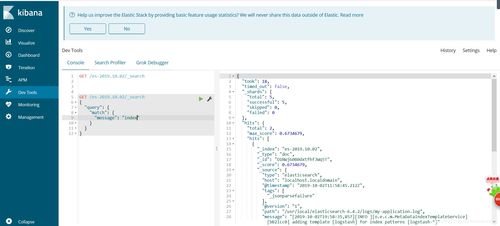

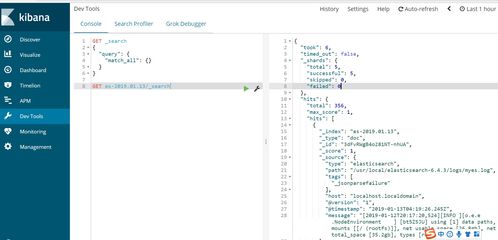

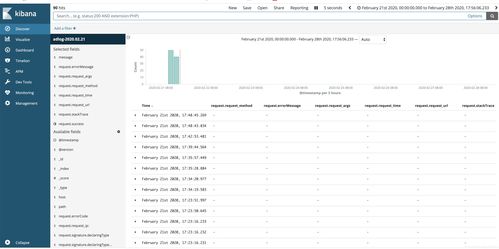

配置Kibana:在Kibana中创建索引模式,以便可视化系统日志。

监控和分析:使用Kibana的搜索、过滤和可视化功能来监控和分析系统日志。

ELK配置示例

以下是一个简单的Logstash配置文件示例,用于收集系统日志:

input {

file {

path =>

相关推荐

教程资讯

教程资讯排行