auth权限系统,核心概念与实现方法

时间:2024-11-03 来源:网络 人气:

包含以下关键信息:

构建高效安全的Auth权限系统:核心概念与实现方法

- 权限系统

- 安全性

- 实现方法

- 权限管理

在当今的信息化时代,权限系统已成为各类应用不可或缺的一部分。它不仅能够确保数据的安全性和完整性,还能提高系统的可用性和用户体验。本文将深入探讨Auth权限系统的核心概念,并介绍几种常见的实现方法,帮助开发者构建高效安全的权限管理系统。

二、权限系统的核心概念

1. 权限

权限是指用户或角色在系统中对资源进行操作的能力。资源可以是数据、功能、服务或任何可以被访问或操作的对象。

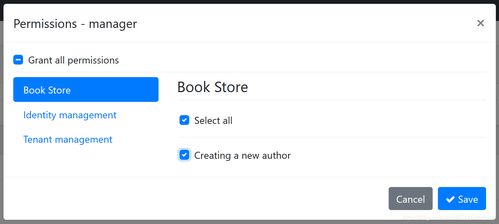

2. 角色与用户

角色是一组具有相同权限的用户集合,用于简化权限管理。用户是权限系统的基本实体,拥有唯一的身份标识。

3. 权限控制策略

权限控制策略是指如何根据用户和角色的权限来控制对资源的访问。常见的权限控制策略包括:

- 基于角色的访问控制(RBAC):根据用户所属的角色来分配权限。

- 基于属性的访问控制(ABAC):根据用户属性(如部门、职位等)来分配权限。

- 基于任务的访问控制(TBAC):根据用户执行的任务来分配权限。

三、权限系统的实现方法

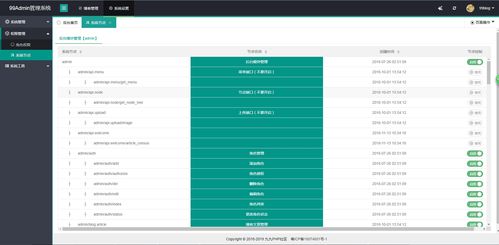

1. 基于数据库的权限系统

基于数据库的权限系统是当前最常用的权限系统实现方法。以下是一个简单的实现步骤:

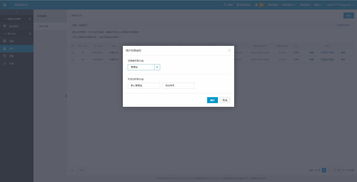

1. 创建用户表、角色表和权限表,分别存储用户、角色和权限信息。

2. 建立用户与角色、角色与权限之间的关联关系。

3. 根据用户角色和权限信息,实现权限控制逻辑。

2. 基于文件的权限系统

基于文件的权限系统适用于小型项目或单机应用。以下是一个简单的实现步骤:

1. 创建权限文件,定义用户、角色和权限信息。

2. 根据权限文件,实现权限控制逻辑。

3. 基于框架的权限系统

许多流行的Web开发框架都提供了权限系统支持,如ThinkPHP、Django、Spring Security等。以下是一个基于ThinkPHP框架实现权限系统的示例:

1. 使用ThinkPHP框架提供的Auth类,创建用户、角色和权限模型。

2. 定义用户与角色、角色与权限之间的关联关系。

3. 在控制器中,根据用户角色和权限信息,实现权限控制逻辑。

四、安全性考虑

1. SQL注入攻击

为了避免SQL注入攻击,应使用参数化查询或ORM(对象关系映射)技术,避免直接拼接SQL语句。

2. 恶意代码注入

对用户输入进行严格的验证和过滤,防止恶意代码注入。

3. 权限信息泄露

权限信息应加密存储,避免被非法获取。

构建高效安全的Auth权限系统是保障应用安全的关键。本文介绍了权限系统的核心概念、实现方法以及安全性考虑,希望对开发者有所帮助。在实际开发过程中,应根据项目需求选择合适的权限系统实现方法,并注重安全性,确保应用的安全稳定运行。

教程资讯

教程资讯排行

![[][][] 安全工程师](/uploads/allimg/20251214/10-251214002109162.jpg)